Die Funktion zur Verwaltung von Benutzern und Rollen sowie Rechten findet sich im Administrationsmenü im Bereich Verwaltung.

Aus Datenschutzgründen ist eine Anmeldung in EMIL zwingend erforderlich, damit Unbefugte keinen einfachen Zugang zu Daten erhalten. Zusätzlich werden die Daten bei einer Serverinstallation ausschließlich auf dem (Praxis-/Klinik-)Server abgelegt und können so ohne Anmeldung nicht eingesehen werden.

EMIL protokolliert alle Änderungen in Patientenakten im sogenannten Audit Trail und macht somit alle Änderungen transparent und nachvollziehbar. Damit dieses Feature Sinn ergibt, ist es erforderlich, dass alle Anwender eine eigene Benutzerkennung in EMIL bekommen und sich damit anmelden.

Zudem können Benutzer mit verschiedenen Berechtigungen angelegt werden, um z.B. kritische Aktivitäten nur dafür autorisierten Benutzern zugänglich zu machen. Auch wenn es lästig erscheinen mag, für jeden Anwender eine Kennung anzulegen und sich damit anzumelden, sind diese Schritte aus Datenschutzgründen und zur Nachvollziehbarkeit der Datenänderungen wichtig.

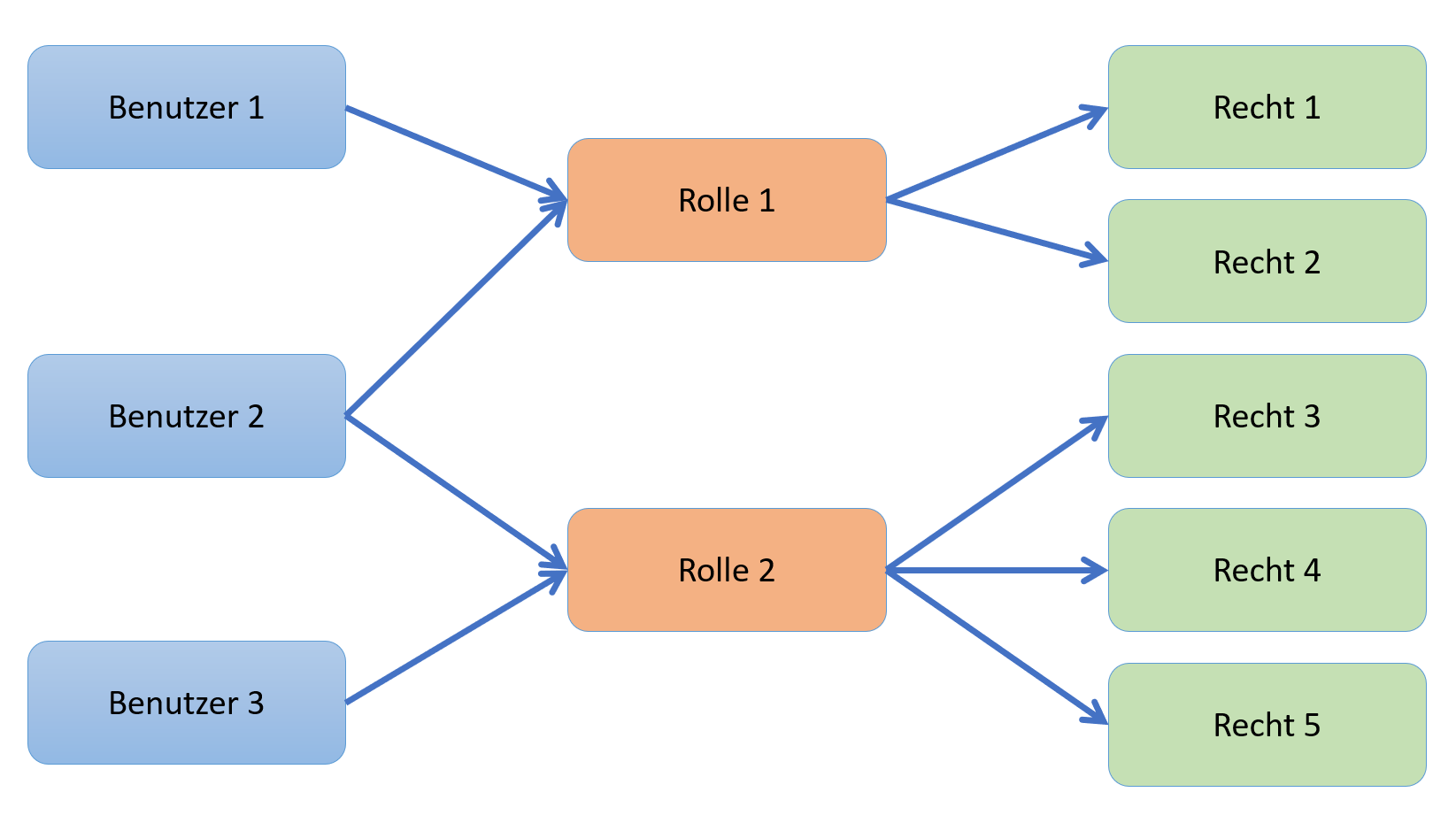

Um nicht jedem Benutzer individuell Berechtigungen zuordnen zu müssen, sind Rollen dazwischengeschaltet. Diese fassen bestimmte Rechte zusammen und vereinfachen den Prozess. Rollen machen die Rechtevergabe übersichtlicher und einfacher.

Ein guter Ansatz für die Planung Ihres Benutzer/Rollenkonzepts ist folgende:

1.Teilen Sie die Mitarbeiter, die mit EMIL arbeiten sollen, nach ihren Aufgaben in Gruppen ein.

2.Legen Sie für diese Gruppen Rollen an und teilen Sie diesen Rollen die erforderlichen Rechte zu

3.Legen Sie für jeden Mitarbeiter einen Benutzer an und ordnen Sie ihm die passende Rolle zu.

EMIL erlaubt zwar einem Benutzer mehrere Rollen zuzuordnen, dies kann aber schnell zu einer unübersichtlichen Situation führen und sollte nur in Ausnahmefällen verwendet werden.

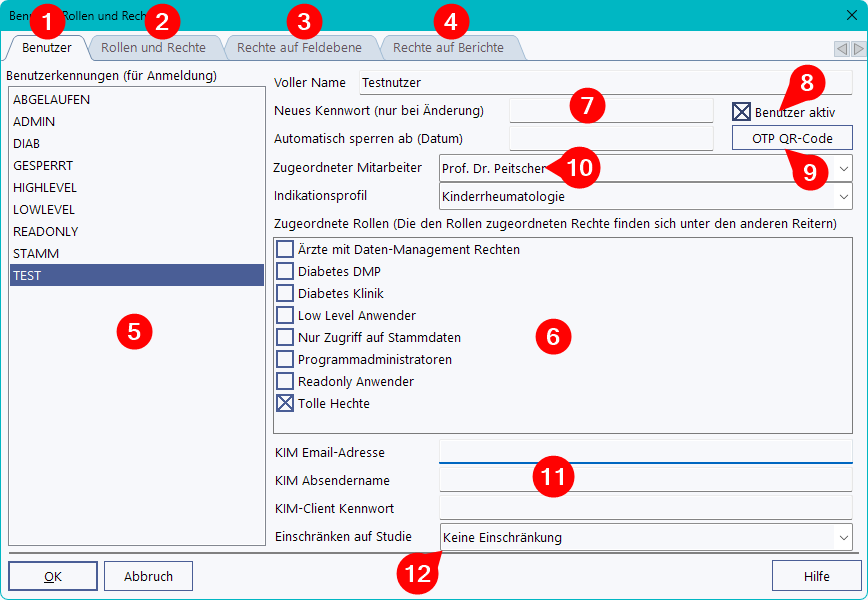

Der Reiter (1) repräsentiert die Benutzerdefinition, der Reiter (2) die Rollen. Mit der Plus-Version besteht zusätzlich die Möglichkeit, Rollen und Rechte bis auf Feldebene (3) und auf Berichte (4) zu vergeben. Diese Reiter sind ohne Plus-Version nicht sichtbar.

Unter Benutzer kann über (10) ein Mitarbeiter verknüpft werden, was unter Anderem für KIM relevant ist. Unter 11 können zu KIM auch Zugangsdaten konfiguriert werden. Die KIM Schnittstelle ist nur in der Plus-Version vorhanden.

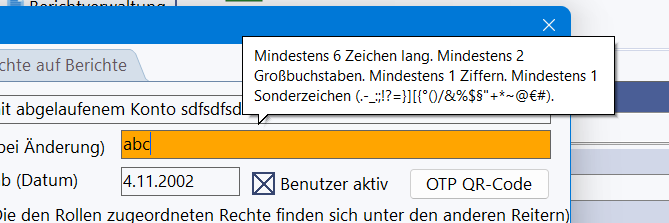

Unter dem Tab Benutzer (1) finden Sie die Liste der Benutzer (5) in der Sie über ein Rechtsklick-Menü weitere Benutzer hinzufügen können. Unter (7) können Sie den Namen ändern und auch ein neues Kennwort vergeben. Das Feld färbt sich Orange, wenn das Kennwort nicht den in den Systemeinstellungen unter Sicherheit definierten Kennwortregeln entspricht. Wenn man die Maus über das Feld fährt, erscheint ein Hinweis, welche Regel verletzt ist. Hier wird die Qualität des Kennworts nicht erzwungen, da diese Funktion vom Administrator verwendet wird, der diese Regeln vorgibt.

Bei der Änderung des eigenen Kennworts bei Anwendenden wird die eingestellte Kennwortqualität allerdings erzwungen.

Benutzer können nicht gelöscht werden, da Protokolleinträge zu diesem Benutzer existieren können. Dafür können Sie Benutzer deaktivieren (8) und auch ein automatisches Ablaufdatum für einen Benutzer angeben. Unter (6) finden Sie die definierten Rollen und können dem Benutzer eine oder mehrere Rollen zugeordnet werden.

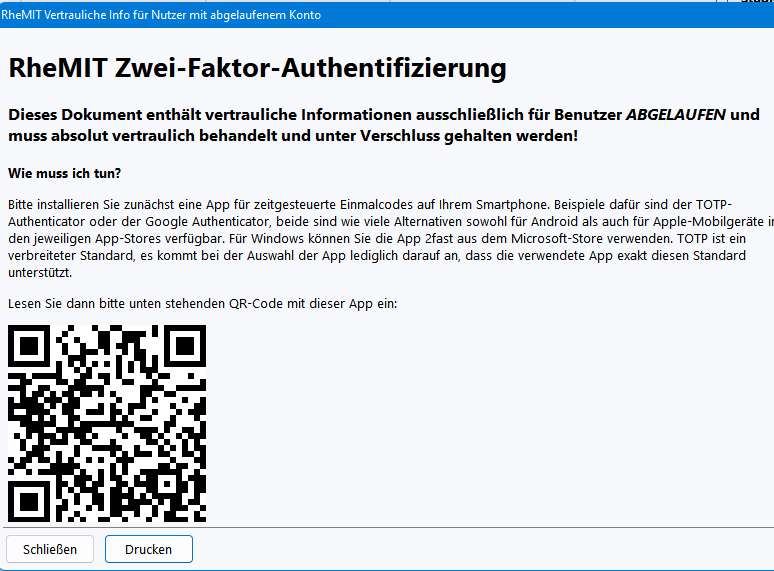

Mit der Plus-Version können Sie über (9) einen QR-Code und eine Anleitung für die Verwendung benutzerspezifischer Einmalcodes (TOTP Standard) ausdrucken. Einmalcodes können mit einer Smartphone-App erzeugt werden. Die Zwei-Faktor-Authentifizierung ist vorwiegend für den Einsatz von EMIL über das Internet zur Erhöhung der Sicherheit vorgesehen, kann aber auch in jeder Installation eingesetzt werden.

Beachten Sie unbedingt diese Punkte bei Nutzung von Einmalcodes:

•Die Nutzung von Einmalcodes gilt unmittelbar für alle EMIL-Anmeldungen, ohne ist keine Anmeldung mehr möglich.

•Daher müssen zwingend alle Anwendende vor Aktivierung eine TOTP-App auf dem Smartphone installieren und die QR-Codes unter (9) eingelesen haben.

•Einmalcodes sind dann auch für eventuell vorhandene CRM-Zugänge erforderlich.

•Jeder Support von ITC zu diesem Thema ist kostenpflichtig.

Die Zwei-Faktor-Authentifizierung selbst kann vom Server-Administrator aktiviert werden, in dem dieser in die serverseitige CONFIG.INI bearbeitet:

[CONFIG]

...

USETOTP=1

und dann den Applikationsserver über den Dienst ITC Serverguard neu startet.

Wenn das Dokument, der QR-Code oder diese Informationen in falsche Hände geraten sind, kann man im Rechtsklickmenü auf den Benutzer in der Liste, das der Code-Kette zugrunde liegende Geheimnis, neu generieren.

Unter (11) können individuelle KIM Zugangsdaten benutzerspezifisch festgelegt werden. Diese überschreiben in der KIM Schnittstelle eventuell definierte, globale Zugangsdaten, sodass man z.B. einen Standardzugang definieren kann und für einzelne Benutzer spezielle Zugangsdaten angeben kann.

Über (12) kann ein Benutzer auf bestimmte Studien eingeschränkt werden, sodass dieser keine Patienten über das Interface öffnen kann, die nicht in die ausgewählte Studie eingeschrieben sind.

EMIL speichert übrigens keine Kennworte, vielmehr werden Fingerabdrücke der Kennworte abgelegt. Diese sind nur mit extremem Aufwand in ein Kennwort zurückführbar, ermöglichen aber eine leichte Kennwortprüfung, in dem einfach der Fingerabdruck des eingebenen Kennworts mit dem gespeicherten Fingerabdruck verglichen wird. EMIL nutzt mit einem Zusatz gesalzene SHA3 Hashes als Fingerabdrücke.

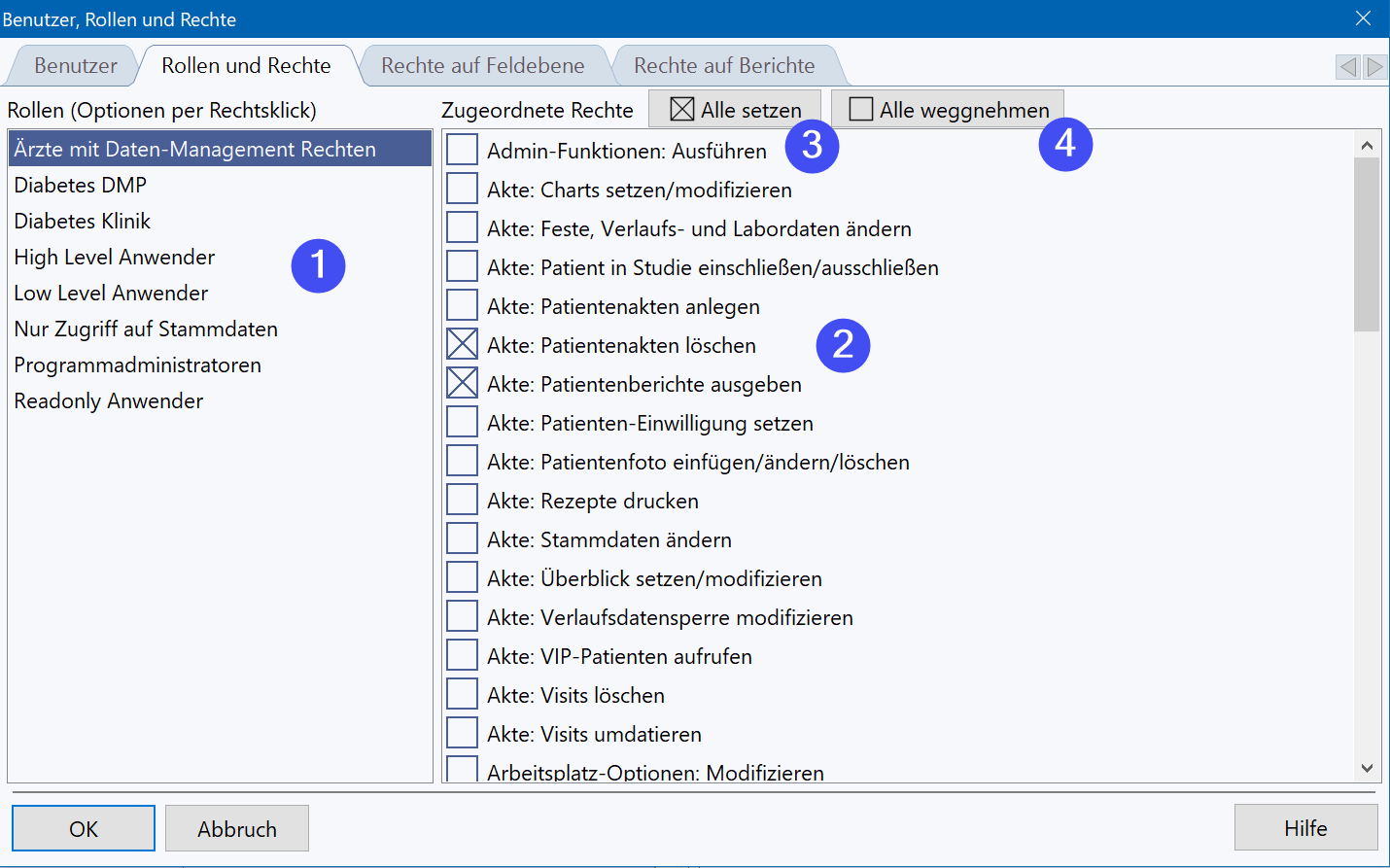

Die Rollen werden unter dem zweiten Reiter Rollen und Rechte definiert.

Unter (1) finden Sie die definierten Rollen und können dort mit einem Rechtsklickmenü neue Rollen hinzufügen, löschen und auch umbenennen. Unter (2) werden die Rechte markiert, die dieser Rolle zugeordnet werden. Die Buttons (3) und (4) ermöglichen das Markieren oder Demarkieren aller Rechte für die aktuell markierte Rolle, um die Einstellung zu beschleunigen.

Die folgenden Optionen sind nur mit der Plus-Version verfügbar

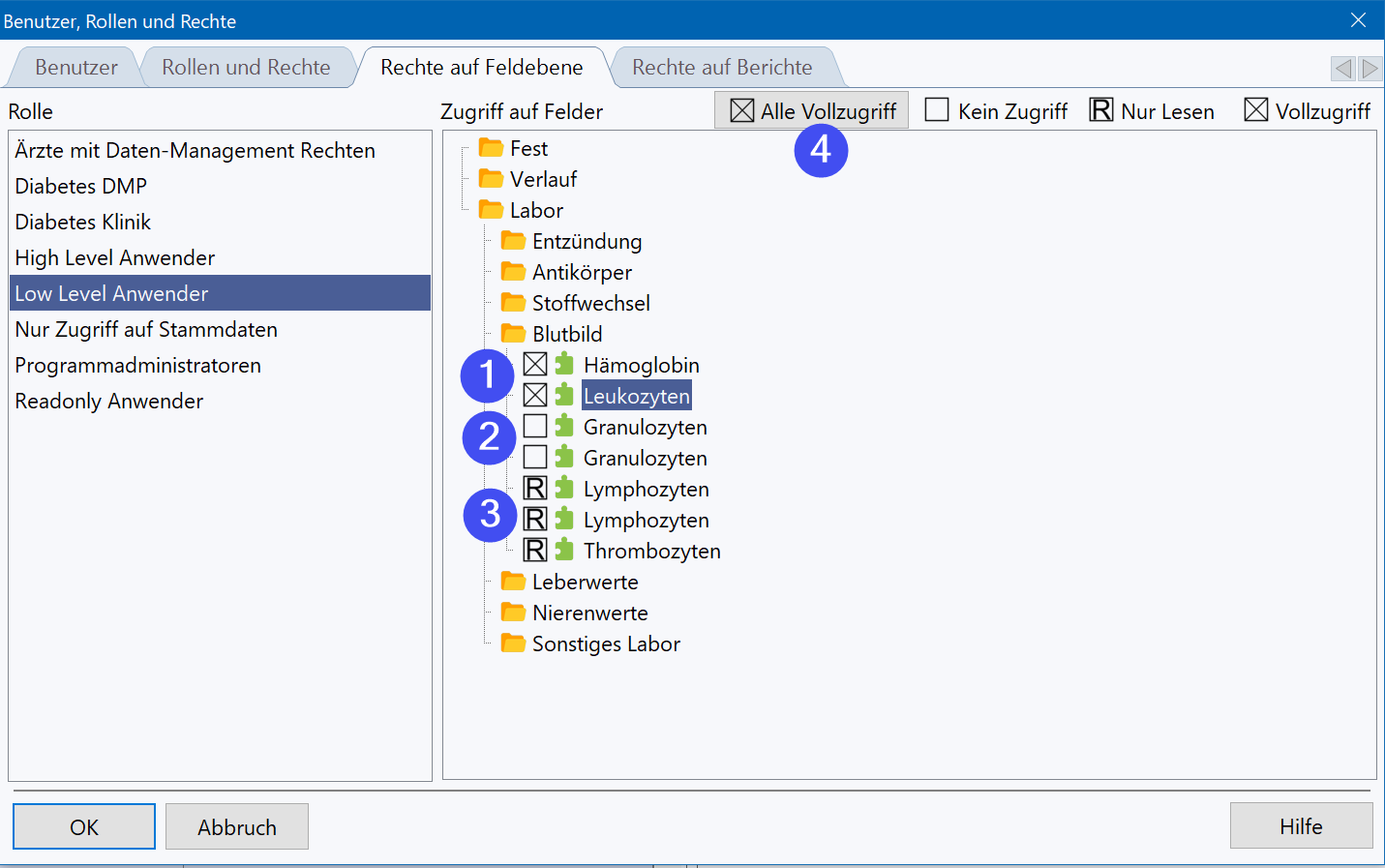

PLUS erlaubt unter dem Reiter Rechte auf Feldebene die Definition von Zugriffsrechten bis auf Feldebene für jede Rolle.

Dabei stehen drei Status zur Verfügung. Ein angekreuztes Kästchen (1) bedeutet Vollzugriff, ein leeres Kästchen (2) bewirkt, dass das Feld ausgeblendet ist und damit kein Zugriff besteht. Der dritte Status ist Schreibschutz (3), das Feld wird angezeigt, kann aber nicht modifiziert werden. Mit dem Button (4) können alle Felder wieder auf Vollzugriff gesetzt werden.

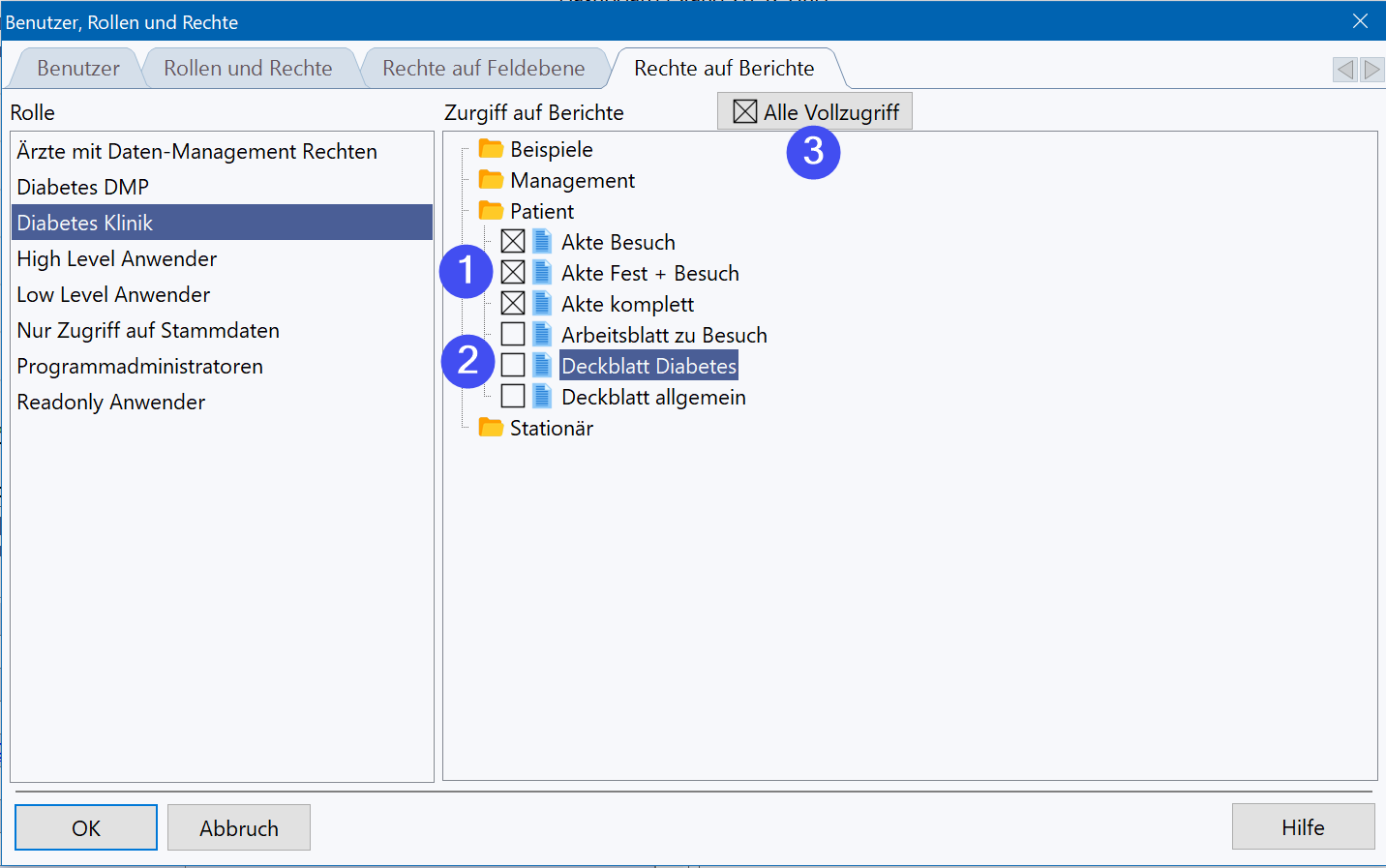

Analog können rollen-basierte Zugriffsrechte auf Berichte definiert werden. Dies geschieht unter dem Reiter Rechte auf Berichte:

Ausgefüllte Kästchen (1) geben der Rolle Zugriff auf die Berichte, leeres Kästchen bedeutet (2) kein Zugriff.

Über (3) können alle Berichte für die aktuelle Rolle auf Zugriff gesetzt werden.