Technik

Die ITC-Patientenapp und auch ITC-RITA sind als Web Applikation ausgelegt.

Die Patientenapp wird auf dem Homescreen von Mobilgeräten installiert und so wie eine "normale" App bedient. Da aus Sicherheitsgründen keine App-Daten auf dem Gerät abgelegt werden, ist für die Nutzung der App eine Verbindung zum Internet erforderlich, die aber heute so gut wie jedes Gerät hat.

•Die App ist auf allen populären Plattformen einsetzbar. Mobil: Android und iOS, Desktop: Windows, OSX, Linux.

•Sie kann bequem ohne den aufwändigen Weg über die App Stores auf dem Homescreen installiert werden.

•Die App ist automatisch immer aktuell und passt exakt zur eingesetzten EMIL-Version, da sie im Zuge der System-Updates unmittelbar mit aktualisiert wird.

Die Installation der App auf dem Homescreen bzw. dem Desktop - abhängig von der verwendeten Plattform - ist mit einigen wenigen Schritten durchführbar.

ITC-RITA bietet ebenfalls die Möglichkeit, über das Web beauftragte Item-Sets an Tablets und Desktops auszufüllen. Auch hier werden keine Daten lokal auf dem jeweiligen Gerät abgelegt.

Das Sicherheitskonzept (Eine Erklärung für IT-Laien findet sich am Ende dieses Beitrags)

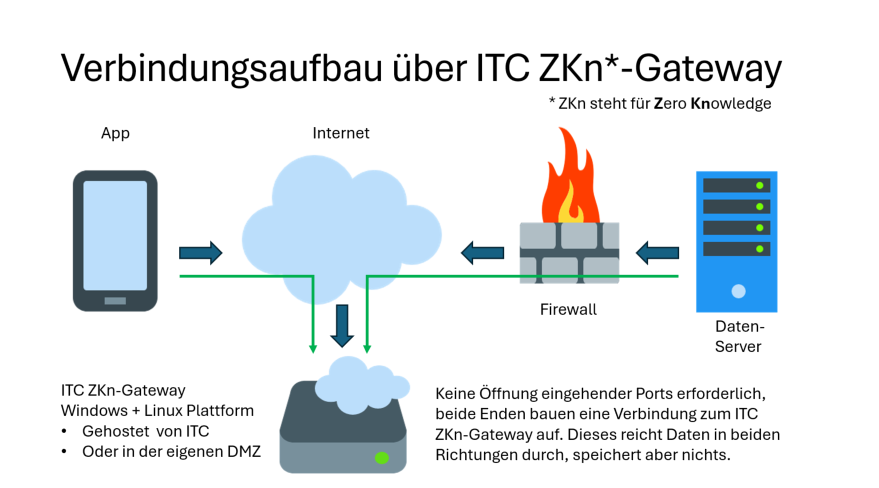

Die Patienten-App und RITA kommunizieren aus Sicherheitsgründen nicht direkt mit EMIL. Ein direktes Öffnen von Systemen mit Patientendaten zum Internet hin wäre datenschutzrechtlich hochriskant. Stattdessen erfolgt der Datenaustausch über ein spezielles Gateway.

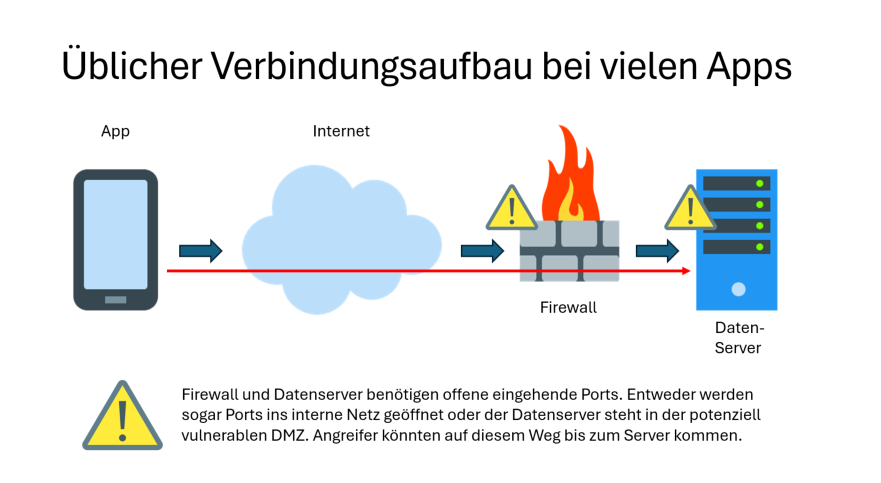

In der klassischen IT-Architektur müsste eine Einrichtung für eine solche App einen Port nach außen öffnen – eine digitale Tür, die zwangsläufig ein Einbruchsrisiko darstellt. Die zunehmende Zahl schwerer Sicherheitsvorfälle zeigt deutlich, dass jeder offene Port eine potenzielle Schwachstelle ist. Unser Ansatz verfolgt daher ein konsequentes Sicherheitsmodell: Wo keine Tür ist, kann niemand unbefugt eindringen.

Bei der EMIL-App gibt es keine solche Öffnung nach außen. Die Verbindung wird stattdessen über ein Gateway realisiert, das als sicherer Makler fungiert. Sowohl der Server der Einrichtung als auch das mobile Endgerät bauen ihre Verbindung aktiv zum Gateway auf. Dadurch bleibt das interne Netzwerk der Einrichtung nach außen hin vollständig geschlossen und unsichtbar.

Hier ist die Visualisierung dieses Konzepts:

Das Platzieren eines Systems in der DMZ (Demilitarisierte Zone) löst das Problem nicht, da dort keine Patientendaten stehen sollten. Die DMZ ist ein Netzwerkbereich, der sowohl vom Internet als auch vom internen Netz aus erreichbar ist – ideal für Webserver, aber ein No-Go für sensible medizinische Daten.

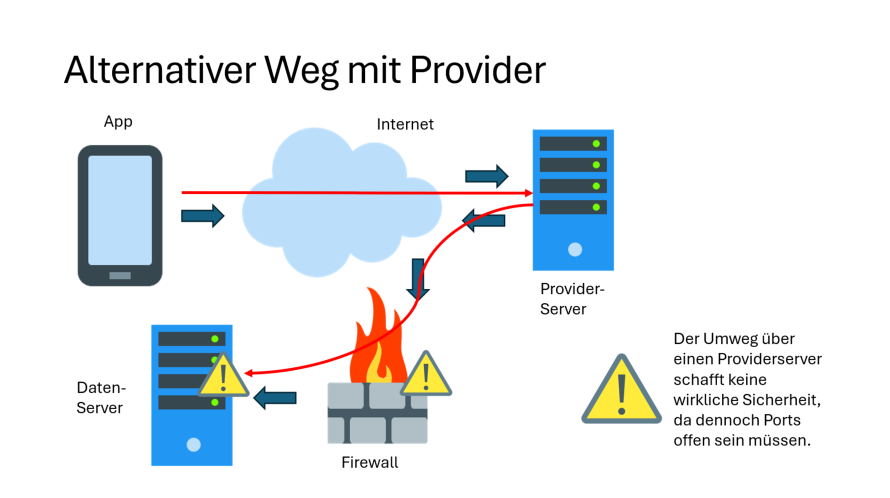

Und auch wenn eine App über einen externen Provider bereitgestellt wird, erfordert der Zugriff auf die Praxisdaten üblicherweise das Öffnen eines Ports in der Praxis. Damit entsteht wieder die besagte „Tür“ im Sicherheitszaun.

Provider, die auf den Server in der Einrichtung zugreifen, um einen Dienst bereitzustellen, bieten oft nur eine vermeintliche Sicherheit. Letztlich ist über die Infrastruktur des Providers weiterhin ein direkter Zugriff auf die Praxissysteme möglich, da sich der Provider-Server aktiv mit der Praxis verbinden muss. Im Gegensatz dazu bleibt das Netzwerk bei unserem Gateway-Konzept nach außen hin vollständig geschlossen, da die Initiative zum Verbindungsaufbau verschlüsselt von innen nach außen erfolgt.

Wir haben daher bereits konzeptionell das Risiko offener Ports durch den Einsatz unseres Zero-Knowledge-Gateways eliminiert. Im Gegensatz zu herkömmlichen Lösungen erfordert dieser Ansatz keinerlei eingehende Portfreigaben auf der Seite der Einrichtung.

Das Gateway fungiert als passiver Vermittler: Da sowohl der interne EMIL-Server als auch das externe Endgerät die Verbindung aktiv von innen nach außen zum Gateway aufbauen, bleibt die Firewall der Einrichtung nach außen hin vollständig geschlossen. Es gibt keine „digitale Tür“, die von Unbefugten gefunden oder angegriffen werden könnte. Da das Gateway zudem nach dem Zero-Knowledge-Prinzip arbeitet, werden dort zu keinem Zeitpunkt Patientendaten gespeichert – sie werden lediglich verschlüsselt durchgereicht. Damit bleibt die absolute Datenhoheit physisch und logisch in der Einrichtung, während die Angriffsfläche aus dem Internet praktisch auf Null reduziert wird.

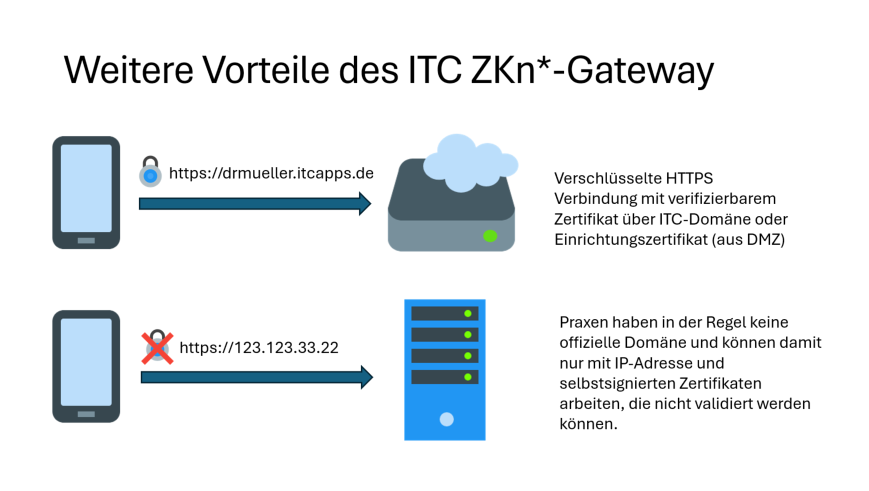

In Praxen und Einrichtungen ohne offizielle Domäne und Zertifikate hat das Gateway noch einen weiteren elementaren Vorteil:

Für IT Laien - Sicherheit durch intelligente Architektur

Warum wir keine "Türen" öffnen

Ein offener Port ist wie eine Tür zu Ihrem System, die vom Internet aus angefasst werden kann. Normalerweise verhindern Router und Firewalls (wie Ihre Fritz!Box zu Hause), dass solche Türen von außen sichtbar oder öffnungsfähig sind.

Aktive Einladung statt offener Tür

Um im Internet zu surfen, benötigen Sie keine Türen, die von außen zu öffnen sind. Ihr Router nutzt stattdessen Türen, die nur von innen aufgehen. Wenn Sie zum Beispiel bei Google nach etwas suchen, "laden" Sie die Antwort explizit zu sich ein. Google erhält mit Ihrer Anfrage eine einmalige, kurzzeitig gültige Einreiseerlaubnis. Sobald die Antwort bei Ihnen eingetroffen ist, verfällt diese Einladung sofort. Ohne eine solche aktive Anfrage von innen bleibt Ihr System für das Internet unsichtbar und verschlossen.

Das Risiko explizit geöffneter Ports

Ein explizit geöffneter Port hingegen ist eine Tür, die dauerhaft von außen erreichbar ist – auch ohne vorherige Einladung. Zwar steht ein Angreifer damit nicht sofort in Ihrem "Wohnzimmer", aber er befindet sich vielleicht in der "Garage". Dort kann er sich umsehen, ungesicherte Informationen stehlen oder versuchen, die nächste Tür zum Hauptsystem aufzubrechen. Hacker suchen gezielt nach solchen Türen, um Schwachstellen in den dahinterliegenden Diensten auszunutzen.

Wann sind offene Ports nötig?

Eingehende Ports müssen nur dann geöffnet werden, wenn man Dienste für die Allgemeinheit bereitstellen will – wie ein Webserver für eine Website oder ein E-Mail-Server. Für eine geschlossene Kommunikation zwischen einer App und Ihrer Praxis ist dies jedoch ein vermeidbares Risiko.

Das Gateway als sicherer Makler

Das von uns entwickelte Gateway fungiert als neutraler Treffpunkt. Anstatt dass Ihre Praxis eine Tür zum Internet öffnen muss, verbinden sich sowohl die App als auch das EMIL-System aktiv von innen nach außen mit diesem Gateway.

•Keine Angriffsfläche: Da keine der beiden Seiten auf eingehende Verbindungen wartet, gibt es keine "Türen", die ein Hacker von außen finden könnte.

•Zero Knowledge: Das Gateway reicht die Daten nur flüchtig durch und speichert nichts. Es versteht die Inhalte nicht – das können nur die beiden Endpunkte.

•Sicherheitsplus: Da das Gateway selbst keine Verbindung zu Ihrer Praxis aufbauen kann, ist es für Angreifer als Ziel wertlos.

Wie ein Sicherheitsgurt im Auto bietet auch diese Technik keinen hundertprozentigen Schutz gegen jede erdenkliche Gefahr, aber sie erhöht das Sicherheitsniveau Ihrer Patientendaten immens, indem sie die größte Angriffsfläche – das offene Tor zum Internet – konsequent eliminiert.