Wichtige Hinweise zum Netzwerk, zur Firewall und zur DMZ

RheDAT ist ausschließlich für den Betrieb in einem lokalen und über eine Firewall gegen das Internet abgesicherten Netzwerk vorgesehen. Zugriffe auf RheDAT über das Internet dürfen nur über sichere VPN Lösungen zugelassen werden. Dies ist übrigens keine spezielle Eigenschaft von RheDAT, sondern gilt als Best Practice für alle Systeme dieser Art wie z.B. Praxisverwaltungssysteme und Klinikinformationssysteme.

Der RheDAT-Server baut keine Verbindungen ins Internet auf, benötigt keinen Internet-Zugang und stellt dort auch keine Dienste bereit. Daher sollte der RheDAT-Server nur auf einer Maschine im lokalen Netzwerk installiert werden, nicht in einer DMZ* und keinesfalls auf einer Maschine, die Dienste/Ports im Internet freigibt. Alle Kommunikationen wie z.B. der Versand verschlüsselter Exportdaten im Rahmen von DMP oder Versorgungsverträgen sowie der Download von Online-Aktualisierungen geschehen von RheDAT-Clients aus über deren vorhandene Internetverbindungen.

Wenn das EMIL Plattform-API für die Anbindung von Fremdsystemen genutzt wird, die in der DMZ betrieben wird, darf keinesfalls der RheDAT-Port in die DMZ oder ins Internet freigegeben werden, da dies ein erhebliches Sicherheitsrisiko erzeugen würde. Stattdessen muss ein in der DMZ betriebenes System, einen zusätzlichen Dienst im lokalen Netzwerk schaffen, der mit RheDAT und dem Fremdsystem in der DMZ kommuniziert.

Was ist die DMZ?

Die DMZ ist die sogenannte demilitarisierte Zone eines Netzwerks, in der man Dienste betreibt, die aus dem Internet erreichbar sein müssen. Sie ist durch die Firewall vom lokalen Netzwerk getrennt. Nicht jedes Netzwerk hat eine DMZ. Sie ist nur erforderlich, wenn Dienste im Internet zur Verfügung gestellt werden, in dem Ports nach außen freigegeben sind (z.B. 80 und 443 bei einem Webserver).

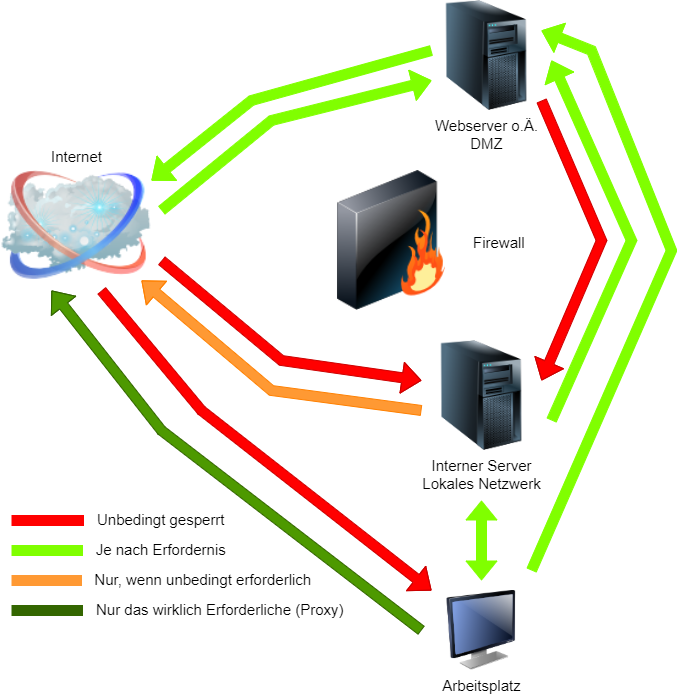

Man kann sowohl vom Internet als auch vom lokalen Netzwerk auf die DMZ zugreifen, nicht aber aus der DMZ auf das lokale Netzwerk. Die DMZ schafft dadurch ein bedeutsames Stück zusätzlicher Sicherheit, weil bei einem Angriff und einer Übernahme eines Dienstes in der DMZ trotzdem das lokalen Netzwerk abgeschottet bleibt. Man kann sich dies wie eine weitere Sicherheitstüre vorstellen. Das Öffnen eines Ports vom lokalen Netzwerk in die DMZ würde diese Türe erheblich schwächen und das Konzept partiell ad absurdum führen.

Die folgende Grafik erläutert den üblichen Aufbau in einem Netzwerk, das auch Dienste nach außen freigibt. >%PROGNAME%> ist auf dem internen Server zu installieren, Prozesse, die Services im Internet freigeben, in der DMZ. An den roten Pfeilen sieht man, dass keinesfalls der RheDAT-Port in diese Richtungen freigegeben werden darf. Die Leserichtung der Pfeile ist Zugriff von->auf.

Lassen Sie Ihr Netzwerk immer nur von einem wirklich kompetenten Berater konfigurieren, um sicher auszuschließen, dass Daten unbemerkt nach außen freigegeben sind. Lassen Sie keine Schnellschüsse zu, in denen ein Port temporär geöffnet wird, um etwas zum Laufen zu bringen.